El objetivo de este programa es reunir a mensajes de correo electrónico, subdominios, los anfitriones, los nombres de los empleados, puertos abiertos y las banderas de diferentes fuentes públicas como los motores de búsqueda, servidores y bases de datos de la clave PGP ordenador SHODAN.

Esta herramienta está diseñada para ayudar a los probadores de penetración en las primeras etapas de la prueba de penetración con el fin de entender la huella de cliente en Internet. También es útil para cualquier persona que quiere saber lo que un atacante puede ver sobre su organización.

Esta es una reescritura completa de la herramienta con nuevas características como:

- Las demoras entre la solicitud

- Todas las fuentes de búsqueda

- Verificador de host virtual

- Enumeración Activa (enumeración DNS, las búsquedas inversas, la expansión TLD)

- Integración con la base de datos SHODAN ordenador, para obtener los puertos abiertos y pancartas

- Guardar para XML y HTML

- Gráfico básico con estadísticas

- Las nuevas fuentes

- Por favor, lea el archivo README para obtener más información.

Pagina Oficial:http://code.google.com/p/theharvester/

Tutorial:

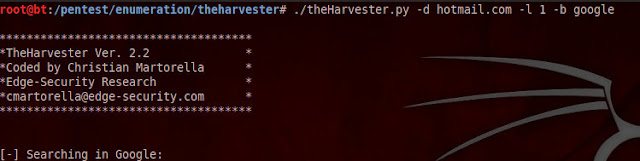

Accedemos a la siguiente ruta:

O por una terminal:

#cd /pentest/enumeration/TheHarverste

En la cual podemos verificar las lineas de comando y una lista de ejemplos de como poder ejecutar.

A modo de ejemplo:

#./theHarvester.py -d hotmail.com -l 1 -b google

Resultados: