sábado, 28 de noviembre de 2015

jueves, 22 de enero de 2015

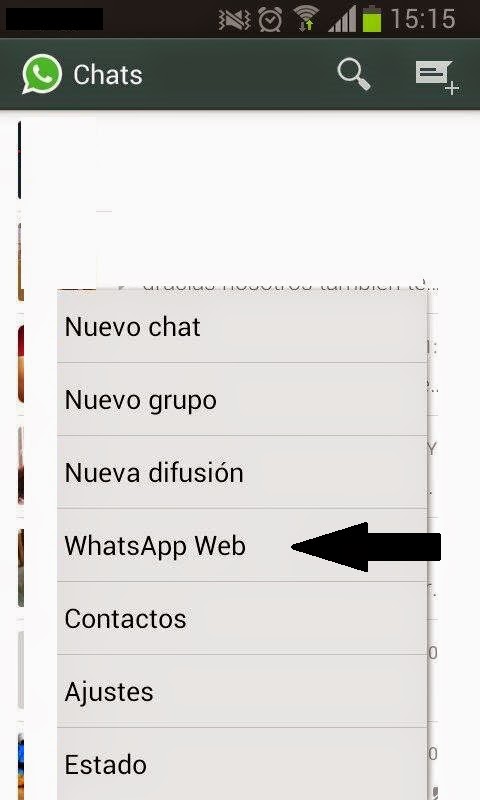

Como conectarse desde WhatsApp Web.

Como hemos visto en noticias ahora es posible conectar de manera simple el servicio que antes era nativamente móvil, pero en equipos web.

Para comenzar a utilizarlo necesitamos la ultima versión, ya que en las anteriores no nos mostrará lo que necesitamos.

1° Entramos a https://web.whatsapp.com/

2° Descargamos la versión desde AQUI

3° La instalamos y ahora nos habilitará la siguiente función.

Para comenzar a utilizarlo necesitamos la ultima versión, ya que en las anteriores no nos mostrará lo que necesitamos.

1° Entramos a https://web.whatsapp.com/

2° Descargamos la versión desde AQUI

3° La instalamos y ahora nos habilitará la siguiente función.

Seleccionamos WhatsApp Web y nos abrirá el lector QR. Escaneamos el de la web y Listo!

Obviamente eliminé de las fotos el chat.

viernes, 16 de enero de 2015

El proyecto español Torrents.com desaparecido ante la nueva Ley de Propiedad Intelectual

El trabajo liderado por Pablo Soto cerró debido a las duras sanciones a

sitios de enlaces en España.

El español Pablo Soto es

bastante conocido por su lucha contra algunos organismos, como SGAE. Por otro lado, una aplicación de intercambio de archivos llamada Manolito P2P fue

demandada por esta instancia; en 2011, Soto ganó ese

juicio por 13 millones de euros.

Con la ayuda de otros desarrolladores, Pablo Soto lanzó en diciembre de 2013 tres sitios de torrents. No uno,

ni dos, ¡tres!

La recepción fue increíble. Por fin

había un nuevo sitio donde buscartorrents y no depender tanto The Pirate Bay o KickAss, que siempre estaban en problemas con dominios o

cierres.

El

proyecto intenta ser una apuesta por la libertad de información, donde cualquier persona pueda descargar lo que quiera,

como en cualquier otra plataforma de torrents. Se invirtieron EUR 400.000€ y se

comunicó que el servicio era "a prueba de cierres", algo

que hasta con The Pirate Bay hemos

visto que no es verdad. Torrents.ms era el sitio donde se alojaba la aplicación creada para descargar; en tanto, Torrents.fm era el buscador.

Por su parte, Torrents.com era el sitio donde se publicaban noticias sobre el mundo

de las descargas y redes Peer to Peer. Desde hace unos días los tres sitios están

desaparecidos; en su lugar, aparece una página del registrador GoDaddy

que anuncia que los dominios están a la venta.

Apenas hemos

encontrado información

acerca de la desaparición

de estos portales. Una mención

en Twitter de Soto confirma que el cierre de

los tres sitios se debe a la reforma de la Ley de Propiedad Intelectual que

entró en vigor el 1 de enero de 2015 y que obligó cerrar Google News en España.

El

proyecto está disponible en GitHub, aunque desconocemos si es tan

viable como para poner en marcha otra versión.

La reforma de la "LPI" es ahora mucho más dura contra las páginas que disponen de enlaces

para descargar material con copyright, incluidos los buscadores de torrents con

enlaces a magnets, que

aunque no almacenan ningún archivo, se considerar como

una infracción.

Desde la puesta en marcha de esta reforma, un gran número de páginas han debido cerrar ante

el miedo de una gran multa. Sitios de noticias que simplemente enlazan, como

Google News o NiagaRank; de descargas o streaming, como

Series.ly, Elite Torrent, Seriespepito y Peliculaspepito, son un ejemplo.

Fuente: fayerwayer

miércoles, 14 de enero de 2015

Investigador de Google revela Vulnerabilidad Zero-Day de Windows 8.1

Un investigador de seguridad de Google, 'James Forshaw' ha

descubierto una vulnerabilidad de elevación de privilegios en Windows 8.1 que podría

permitir a un hacker modificar el contenido o incluso apoderarse de ordenadores

de las víctimas por completo, dejando a millones de usuarios vulnerables.

El investigador también proporcionó una prueba del programa

concepto (PoC) de la vulnerabilidad. Forshaw dice que ha probado el PoC sólo en

un 8.1 de Windows actualizado y que no está claro si las versiones anteriores,

específicamente Windows 7, son vulnerables.

Forshaw desenterró el fallo en septiembre de 2014 y con ello

notificado en la lista de correo de Investigación de Seguridad Google acerca

del fallo el 30 de septiembre. Ahora, después de 90 días plazo de divulgación

de la vulnerabilidad y la Prueba de Concepto programa fue hecho público el

miércoles.

La vulnerabilidad reside en la función

AhcVerifyAdminContext, una función interna y no una API pública que en realidad

comprueba si el usuario es un administrador.

"Esta función tiene una vulnerabilidad en la que

no comprueba correctamente el testigo de suplantación de la persona que llama

para determinar si el usuario es un administrador," Forshaw escribió en la

lista de correo. "Se lee testigo de suplantación de la persona que llama

utilizando PsReferenceImpersonationToken y luego hace una comparación entre el

usuario SID en el token para el SID de LocalSystem."

"No comprueba el nivel de suplantación de la

señal por lo que es posible obtener un token de identificar en su hilo de un

proceso del sistema local y por esta comprobación. Para ello, los abusos PoC el

servicio BITS y COM para obtener el token de suplantación pero hay

probablemente otras maneras ".

El PoC contiene dos archivos de programa y un conjunto

de instrucciones para ejecutar los archivos que, de tener éxito, finalmente

resultan en la calculadora de Windows en ejecución como administrador. Según el

investigador, la vulnerabilidad no está en control de cuentas de usuario de

Windows (UAC) en sí, pero UAC se utiliza en parte para demostrar el error.

Forshaw probó el PoC en Windows 8.1 actualización, las

versiones de 32 bits y 64 bits, y se recomienda a los usuarios ejecutar el PoC

en 32 bits. Para verificar realice los siguientes pasos:

Ponga el AppCompatCache.exe y testdll.dll en el disco

Asegúrese de que UAC está habilitado, el usuario

actual es un administrador-split token y la configuración de UAC es el valor

por defecto (sin preguntar para ejecutables específicos).

Ejecutar AppCompatCache desde el símbolo del sistema

con la línea de comandos "AppCompatCache.exe c: \ windows \ system32 \

ComputerDefaults.exe testdll.dll".

Si tiene éxito entonces la calculadora debe aparecer

corriendo como administrador. Si no funciona la primera vez (y se obtiene el

programa ComputerDefaults) Vuelva a ejecutar el exploit, parece que hay un

problema de caché / tiempo a veces en la primera ejecución.

Un portavoz de Microsoft confirma la vulnerabilidad y

dice que ya está trabajando en una solución:

"Estamos trabajando para liberar una

actualización de seguridad para hacer frente a una elevación de cuestión de

privilegio. Es importante tener en cuenta que para que un aspirante a atacante

potencialmente explotar un sistema, ellos primero deben tener credenciales de

inicio de sesión válidas y ser capaz de iniciar una sesión en localmente a un

equipo de destino. Animamos a los clientes a mantener actualizado el software

antivirus actualizado, instalar todas las actualizaciones de seguridad

disponibles y activar el firewall en su ordenador ".

En el momento de publicar este artículo, no hay parche

disponible y todos los sistemas de Windows 8.1 son vulnerables a los hackers.

lunes, 12 de enero de 2015

ISIS hackea el Mando Central de los Estados Unidos

Mediante la cuenta oficial de Twitter del organismo estadounidense, la agrupación terrorista está publicando información confidencial de funcionarios del comando unificado.

La agrupación terrorista Estado Islámico de Irak y el Levante (ISIS) habría presuntamente hackeado el Mando Central de los Estados Unidos (CENTCOM), el comando unificado de seguridad dependiente del Departamento de Defensa encargado de representar los intereses de EE. UU. en 27 países del Cuerno de África y el Golfo Arábigo.

Mediante la cuenta oficial en Twitter del Mando Central, ISIS estaría comenzado a publicar información presuntamente del personal del organismo estadounidense, publicando los enlaces a archivos con toda la información en Pastebin, como también capturas de pantallas de documentos con información personal de soldados estadounidenses:

La agrupación terrorista acompañó los enlaces a los documentos confidenciales con un manifiesto que asegura que están realizando una 'CiberYihad', que "con el permiso de Alá ahora nos encontramos en CENTCOM", y que "no nos detendremos. Ahora sabemos todo sobre ustedes, sus esposas y sus hijos. ¡Soldados estadounidenses! ¡Los estamos observando!"

Suscribirse a:

Comentarios (Atom)