En el área de

seguridad informática, siempre se escuchan berrinches de los especialistas cuando sus recomendaciones no son escuchadas por parte de los inversionistas. Pero seamos sinceros, pocos de los aquí presentes, saben vender la seguridad como algo importante.

¿Entonces quién falla? La verdad es que cada parte hace lo suyo.

Veamos el punto de vista de aquel empresario que recibe la recomendación:

-Él

quiere hacer dinero e invertir en seguridad no da ganancias directas.

-

No entiende nada de lenguaje ténico. Siente que todo lo que le decimos son chiches para niños.

-

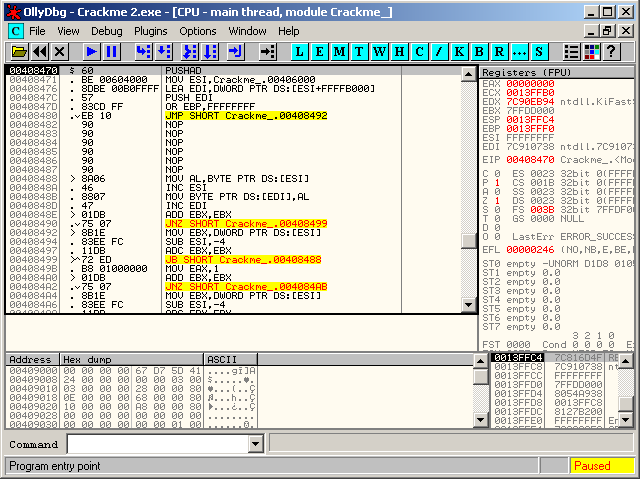

Desconoce la forma que una persona puede hacer daño.

-No conoce personas que hayan pasado por un mal momento respecto a eso ni se informa sobre el tema.

Parece algo tan fácil y es tan difícil. Pero ya que sabemos esto, es nuestro turno de actuar y de alertar correctamente.

Tengamos algunas cosas en cuenta. Primero que nada, no tenemos que hablar con lenguaje técnico. Quizás no sepa qué es una dirección IP y nosotros intentamos hablarle de IPS/IDS, firewalls y honeypots; encontrándonos con la misma respuesta que puede tener un infante.

Así que intentemos simplemente alertarlos de la inseguridad que puede tener y cuánto dinero y trabajo necesitamos invertir para esto.

Otra cosa es que ellos no conocen qué puede causar la inseguridad ya que ellos no ven directamente los daños causados. Usemos su lenguaje como herramienta para ésto. Es decir,

cuánto daño en relación al dinero puede causar un atacante. De la misma forma, tenemos que capacitarlos para que sepan cuáles son las maneras de atacar más comunes y fuertes.

Por último, sólo tenemos que

calcular cuánto necesitamos invertir para prevenir una pérdida mayor en tiempos posteriores. Para más información de cómo podemos hacer esto, hay muchos libros de auditoría -como el CISSP-.

Conclusión: yo sé que muchos son más amenos al ambiente técnico y underground pero cuando trabajamos para alguien debemos hacerlo de manera comercial.

Seamos humanos, hablándole a otros humanos. Y sobre todo inteligentes, porque ningún inversor con dos dedos de frente va a querer regalar cifras sólo porque alguien con un lindo currículum les dice que tienen que hacerlo.