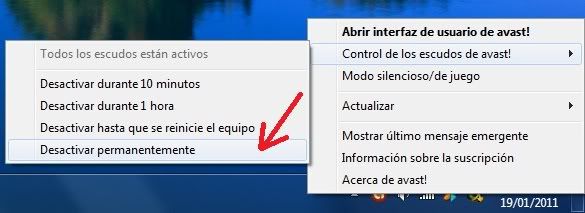

Siempre está la misma pelea que recae sobre el personal de seguridad y el cliente. "¿Por qué debo ceder practicidad y rapidez para aumentar mi seguridad? Éso debería ser transparente".

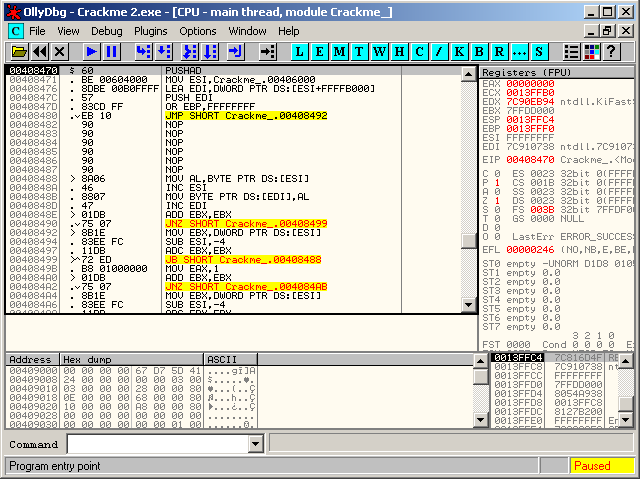

La verdad es que no siempre tenemos las herramientas necesarias para hacerlo. Primero y principal porque lleva mucho tiempo y los sistemas son desarrollados por humanos y cuanto más complejo es el sistema, más común es encontrar errores. Hay que verlo como un queso gruyere, que cuanto más queso tenemos, también tenemos más agujeros por el simple hecho de que el queso lleva agujeros.

Y segundo -y esto hay que tenerlo en cuenta-, al que está mirándonos desde arriba no se preocupa por nuestra seguridad como cliente. Es difícil y costoso, lo que pocas veces merece la pena hacer. Entonces, los clientes deben estar siempre atentos. Sobre todo cuando nos ceden responsabilidades a nosotros, tales como identificaciones. Y muchos, sin pensarlo, simplemente siguen juntando y coleccionando este tipo de cosas.

Además, la ignorancia es gratuita y nunca vas a recibir de un banco, demasiadas indicaciones de seguridad sobre la cuenta, mecanismos internos o tecnicas para preservar sana la identidad -como un ejemplo claro-. Ésto les va bien a quienes tienen de profesión, la cyberdelinuencia. Claro que tampoco podemos pasarles la bola cuando algún pobre de mente pública fotos o información escrita en las redes sociales.

Pido conciencia, tanto del lado cliente como del lado servidor. Al cliente para que empiece a preocuparse por su información, y que no rechiste cuando un especialista de la seguridad le obliga a usar algo (seguramente es importante) y al servidor para que empiece a preocuparse más por el cliente y no tanto por la plata. Aunque si logro esto segundo me llevo un nobel ¿Verdad?

La verdad es que no siempre tenemos las herramientas necesarias para hacerlo. Primero y principal porque lleva mucho tiempo y los sistemas son desarrollados por humanos y cuanto más complejo es el sistema, más común es encontrar errores. Hay que verlo como un queso gruyere, que cuanto más queso tenemos, también tenemos más agujeros por el simple hecho de que el queso lleva agujeros.

Y segundo -y esto hay que tenerlo en cuenta-, al que está mirándonos desde arriba no se preocupa por nuestra seguridad como cliente. Es difícil y costoso, lo que pocas veces merece la pena hacer. Entonces, los clientes deben estar siempre atentos. Sobre todo cuando nos ceden responsabilidades a nosotros, tales como identificaciones. Y muchos, sin pensarlo, simplemente siguen juntando y coleccionando este tipo de cosas.

Además, la ignorancia es gratuita y nunca vas a recibir de un banco, demasiadas indicaciones de seguridad sobre la cuenta, mecanismos internos o tecnicas para preservar sana la identidad -como un ejemplo claro-. Ésto les va bien a quienes tienen de profesión, la cyberdelinuencia. Claro que tampoco podemos pasarles la bola cuando algún pobre de mente pública fotos o información escrita en las redes sociales.

Pido conciencia, tanto del lado cliente como del lado servidor. Al cliente para que empiece a preocuparse por su información, y que no rechiste cuando un especialista de la seguridad le obliga a usar algo (seguramente es importante) y al servidor para que empiece a preocuparse más por el cliente y no tanto por la plata. Aunque si logro esto segundo me llevo un nobel ¿Verdad?